Liste der unterstützten Authentifizierungsgeräte

Hier werden Sie Information über verschiedene Geräte und Ausrüstung finden, die in Rohos Software als Schlüssel zum Zugriff verwendet werden können. Rohos Software verwendet verschiedene Typen von Hardware-Token, um Kennwörter oder Anmeldungskonten zu speichern. Einige von diesen unterstützen PIN Code für die Zwei-Faktoren-Authentifizierung. Alle Rohos Dateienbausteine werden auf einem USB-Schlüssel in verschlüsselter Form gespeichert.

Die Liste von unterstützten Tokens:

- USB-Flash-Laufwerke

- USB Tokens, die kompatibel mit PKCS#11 sind

- Chipkarten

- Geräte mit integrierter Bluetooth-Funktion

- OTP-Token Yubikey, Google Authenticator

- RFID drahtlose Tags und MiFare Karten

- FIDO U2F security keys

- Smartphone with Rohos Logon Key app

- Biometrische Geräte

- Individuelle Geräte (PKCS#11)

- Using of different devices and technologies with Rohos applications

USB-Flash-Laufwerke

Diese werden in Rohos Logon Key (Windows und Mac) und in Rohos Disk Encryption unterstützt. Nach der Konfiguration kann ein USB-Schlüssel als eine gewöhnliche Speicherplatte verwendet werden.

+ Unterstützung von Pin-Code für die Zwei-Faktor-Authentifizierung mit beschränkten fehlgeschlagenen Versuchen vor der Sperre (3)

+ Die Konfiguration erstellt verschlüsselte Anmeldungskonten im Ordner \_rohos\roh.roh

+ Standardmäßig wird das Kennwort auf dem USB-Schlüssel in einfacher Form nicht gespeichert

Außerdem kann man jedes USB-Speichergerät verwenden, das einen eigenen Laufwerksbuchstaben in Windows hat:

- Unterstützung von FingerPrint und biometrische USB-Flash-Laufwerke

- Speicherkarten (wie SD/MMC) via Smartcard-Leser

- Jeder MP3 Player wie iPod

Man kann auch USB-Flash-Laufwerk mit Hardware-Verschlüsselung verwenden. Rohos kann das Authentifizierungsfenster von jedem verschlüsselten USB-Laufwerk für die Windows-Anmeldung nutzen.

- IronKey

- Kanguru Defender

- Kingston DataTreveler secure

Getestete Geräte: Apacer, LG, Lexar, Transcend, TakeMS, SanDisk, SD-Speicherkarten, IronKey, Kanguru Defender, Kingston SecureVault.

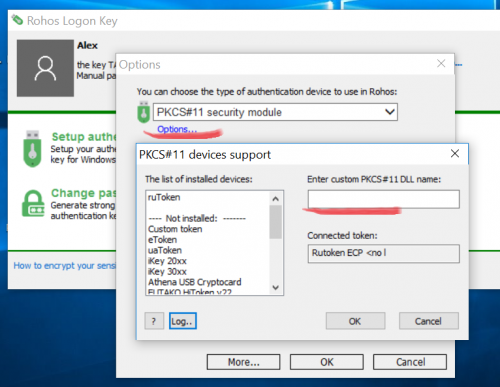

USB Tokens, die kompatibel mit PKCS#11 sind

Diese werden in Rohos Logon Key (Windows) und Rohos Disk Encryption unterstützt. Im Allgemeinen kann jedes PKCS11-fähige Token mit Rohos Produkten verwendet werden.

+ Unterstützung von PIN-Code für die Zwei-Faktor-Authentifizierung, mit Sicherheit vom Token (Anzahl von fehlgeschlagener Versuchen, die Funktionen der Entsperrung und Änderung der PIN)

+ Die Konfiguration erstellt ein oder zwei Datenbausteine in der privaten Datenspeicher (bis zu 10 KB)

Getestete Tokens: Aladdin eToken PRO, ruToken, uaToken, Securetoken ST2/ST3, Futako HiToken, ePass, iKey ***, Crypto Identity 5, CrypToken, SenseLock, TrueToken, Feitian, Longmai mToken K3.

Weiter können Sie mehr darüber erfahren, wie man jedes beliebige PKCS11-Token mit Rohos verwenden kann, zusätzlich zu denen, die im Rohos Setup-Fenster aufgeführt sind.

Ein paar Bemerkungen zu Tokens iKey 1000/1032:

- Stellen Sie “IKey 1000 Authentication Solution 4.0″ ein, die den Treiber und die KCS#11 Bibliothek k1pk112.dll (erforderlich zum Funktionieren des Rohos) umfasst.

- Bevor Benutzen des Tokens, initialisieren Sie iKey mit Hilfe von iKey Token Utility.

- Initialisieren Sie PKI storage (der Standardwert ist 648 Bytes) und PIN (4-8 Zeichen)

Chipkarten

- SC25J10 SmartCard.

- HiCOS PKI SmartCard.

- Java Cards J2Axxx or J3Axxx.

- Geliefert von Futako Ltd http://futako.net

- Athena USB Cryptocard

Geräte mit integrierter Bluetooth-Funktion

Das ist eine experimentelle Eigenschaft von Rohos. Alle Bluetooth-fähigen Handys oder Pocket PC-Geräte können als Funkschlüssel verwenden werden, um Ihren Computer oder Notebook zu entsperren. Diese Funktion wird von Rohos Logon Key (Windows und Mac) unterstützt.

Weitere Informationen können Sie in diesem Artikel finden: „Bluetooth Authentisierung in Windows“.

+ PIN-Code wird nur von Mac-Version unterstützt

+ Die Konfiguration erstellt verschlüsselte Anmeldungskonten in der Windows-Registrierung

+ Für Sicherheit von USB-Stick sorgt die Einzigartigkeit der Mac-Adresse

Getestete Geräten: ein Computer oder Notebook mit MS Bluetooth Stack (Windows XP SP1, SP2, Vista) + ein Handy (qTeck, Nokia, Sagem). Mac OS X 10.5 + ein Handy.

One-Time-Password OATH code, Google Authenticator

One-Time-Password OATH-compliant codes produced by Google Authenticator or YubiKey are supported in Rohos Logon Key (Windows and Mac).

+ Configuration creates encrypted login profiles in Computer.

+ Security based on OTP validation via online API of the manufacturer (requires internet) or HOTP/TOTP secret key stoked locally or in the AD domain.

Learn more on how to use YubiKey for Windows Logon and release notes and 2FA set up with Google Auth / SMS authentication.

Yubikey. Unterstützt in Rohos Logon Key (Windows und Mac).

+ Konfiguration erstellt verschlüsselte Anmeldungskonten in Windows-Registrierung

+ Für Sicherheit sorgt ein eindeutiger USB-Gerät-Seriennummer oder OTP-Validierung via Online-API von Hersteller (via Internet-Verbindung).

Erfahren Sie mehr über die Verwendung von YubiKey und Swekey bei der Windows-Anmeldung.

Getestete Geräte: Yubikey (in statischer und dynamischer OTP-Modus), Swekey.

Yubikey mit Google Authenticator…

RFID drahtlose Tags und MiFare Karten

Rohos Logon Key and Rohos Disk unterstützen die folgende RFID-Geräte mit MiFare 1K:

- ACS ACR122 and ACR128 NFC readers

- SCM SCL010, SCL011G and SCL3711 RFID readers

- Feitian , Longmai mNFC RFID readers

- Easident FS-2044 RFID reader (only with RFID tag EM4100)

- CR10MW (betta release)

- MADA Legic RFID reader/writer with Legic Prime tags

- pcProx by RFIDeas with a variety of 125 kHz cards supported: HidProx, Indala, EM410x, etc.

- KCY 125 Khz

Also, Rohos Logon Key supports Wireless PC Lock – USB receiver, and wireless tag.

Funktionen von Rohos Logon Key für RFID-Tags:

+ PIN-Code wird via “Authentifizierungsschlüssel A”

+ Für Easident FS-2044 RFID-Lesegerät und CR10MW erstellt Rohos Konfiguration verschlüsselte Anmeldungskonten auf einem lokalen Computer.

+ In vielen Fällen sind Windows Active Directory-Authentifizierung und Remote Desktop Authentifizierung mit RFID-Tags möglich.

Mifare 1K klassisch mit ACS ACR122 und SCM SCL010 RFID-Lesegeräten im Windows XP – 8 (x86-x64)

Lesegerät Easyident FS-2044+Hitag EM4100

FIDO U2F security key

Rohos Logon Key supports FIDO or FIDO2 U2F security key as a second factor and single-factor authentication devices for Windows logon as well. For multi-factor authentication, Rohos allows using U2F key + PIN code or U2F Key + Windows password. Home computer and Active Directory authentication are supported as well. Read more>

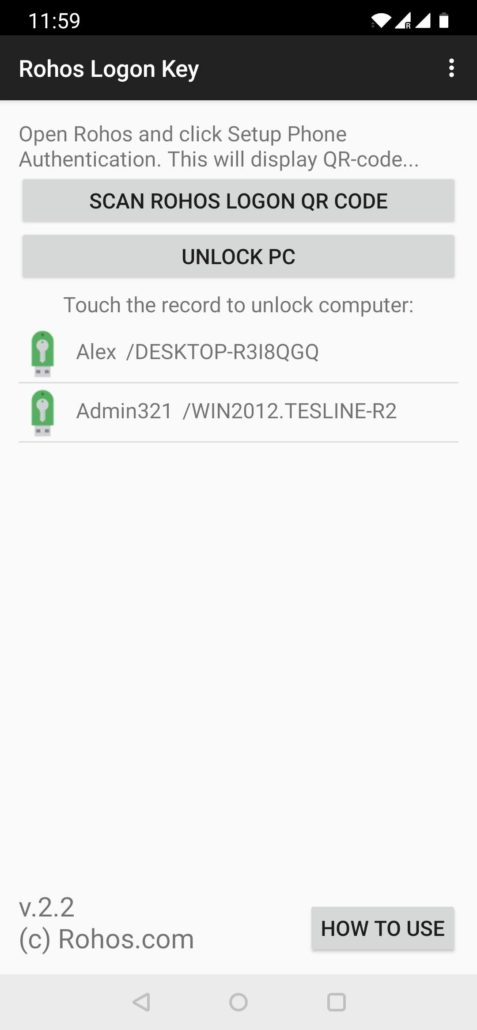

Smartphone with Rohos Logon Key app

With the new “Push 2FA” login method, Rohos allows unlocking your Windows Desktop without entering the password, just by using your iPhone or Android smartphone. Read More>

Rohos 2FA Push token advantages:

- Out-of-band Multi-factor authentication. 2FA Push token is delivered via the Web Socket method that employs any available Internet connection on the smartphone.

- Support password replacement mode or Smartphone + Windows Password.

- Unlock the computer desktop console as well as remote session via Microsoft RDP, TeamViewer, AnyDesk, VNC, or alternative.

- 2FA Push token includes strong Encryption AES256 and OATH technology thus it is resilient against man-in-the-middle and reply attacks event on non-SSL\TLS channels.

- Rohos 2FA Push token implementation is open-source.

Rohos Logon Key for Android:

Biometrische Geräte

USB-Flash-Laufwerke mit biometrischem Fingerabdruck wird auch in Rohos Logon Key (Windows und Mac) unterstützt.

+ PIN-Code wird im Mac and Windows unterstützt

+ Die Konfiguration erstellt verschlüsselte Anmeldungskonten auf einem lokalen Computer

Getestete Geräte: Transcend JetFlash 220 Fingerprint, takeMS MEM-Drive Biometric Scanline, APACER AH620 Fingerabdruck Flash Drive unter Windows und BioSlimDisk unter Windows und Mac OS X.

Sehen Sie auch: Gesichtserkennung-Anmeldung mit Rohos Face Logon

Individuelle Geräte (PKCS#11)

Rohos Logon Key und Rohos Disk benutzen internes Token API und können fast mit allen Authentifizierungsgeräten funktionieren.

Wie kann man ein Gerät, das kompatibel mit PKCS #11 ist:

- Installieren Sie Rohos Logon.

- Öffnen Sie regedit.exe.

- Gehen Sie zu HKEY_LOCAL_MACHINE \ SOFTWARE \ Rohos

- Erstellen Sie Wertezeichenketten

USBKeyDllName = rohos_pkcs.dll

USBKeyPkcs11 = dllname.dll, wo DllName PKCS11 ein unterstützendes Modul des Tokens ist (c:\windows\system32 oder im Ordner „rohos“) - Öffnen Sie das Hauptfenster von Rohos Logon und klicken Sie auf “Setup USB-Key”. Das Programm wird das Token erkennen

- Nach der Einstellung von USB-Schlüssel starten Sie neu, um die Anmeldung zu versuchen.

Wenn Sie ein Hardware-Hersteller von Sicherheitsgeräten sind, „Tesline-Service“ freut sich mit Ihnen zu arbeiten, um Ihre Geräte und Ausrüstung in unsere Sicherheitlösungen zu integrieren und so den zunehmenden Kundenbedürfnissen gerecht zu werden.

Um ein Partner zu werden, kontaktieren Sie uns bitte jetzt.

Using different authentication media with Rohos apps

Authentication on a local computer is possible with every device by default.

| Device type | Remote Desktop

support |

Active Directory

support |

Rohos Management

tools |

PIN code | Rohos Disk Encryption support |

| USB Flash drive | + | + | + | + | + |

| YubiKey | + | + | + | – | – |

| Fido U2F key | + | + | + | + | + |

| Google Authenticator (OATH) | + | + | + | – | – |

| PKCS#11 compliant HSM tokens | + | + | + | + | + |

| MiFare 1K RFID smart-card | + | + | + | + | + |

| Addimat AG | + | + | + | + | – |

| RFID Cards: HidProx, Indala, EM Marine | – | + | + | + | – |

| Bluetooth key | – | – | – | – | – |

| – | |||||

| PC Lock USB dongle | – | – | – | – | – |

| Mobile phone (Android/iOs) * | – | – | – | – | – |

*The key should be configured locally for all the workstations.

Note: For some of the devices it is necessary to install a support application/driver from its manufacturer.

If you are a Hardware Vendor, manufacturing security devices, we would be glad to operate side by side integrating your devices and equipment into our security solutions thus satisfying increasing customers’ requirements.